編者按:本文摘自《白帽匯針對金融領域偽基站釣魚黑產的分析報告》,北京白帽匯科技有限公司出品

偽基站釣魚一直以來都是導致金融巨額損失的重災區,即使在法律和技術進行安全管控的情況下,形勢也變得越來越嚴峻。

黑產(黑色地下產業的簡稱)會通過嚴密的組織和流程獲取金融用戶的賬號信息(銀行卡賬號、密碼、身份證號、CVV信用卡驗證碼等),進而進行大批量金額的轉出。

根據《中國互聯網站發展狀況及其安全報告(2015)》顯示,共有6116個境外IP地址承載了93136個針對我國境內網站的仿冒頁面,仿冒頁面數量較2013年增長2.1倍,雖然各部門都在配合打擊釣魚欺詐類網站,但是越來越多的黑產團伙,開始利用頻繁更改域名,租用境外服務器等手段躲過有關機構的監管攔截,導致釣魚欺詐現象屢禁不止,根據相關監控數據顯示每天都有大量新增的釣魚上線,這些釣魚網站時效性短,部署搭建容易,成本低廉。

保守估計,中國金融領域每年遭受偽基站釣魚攻擊導致的金額損失高達100億。

“白帽匯”在2016年三月份針對金融領域的偽基站釣魚的黑色產業鏈進行了深入的調查分析,在分析攻擊流程的基礎上加上了黑產反制的技術,通過技術手段獲取了釣魚網站的后臺或數據的管理權限,獲取了受害用戶的詳細清單,釣魚網站的源代碼,攔截短信的APK,以及偽基站發送短信的模板等信息。

在本次調查過程中發動了廣泛的力量,針對追蹤收集到的1947個釣魚網站進行反制和溯源分析,深入了解和還原出該條黑色產業鏈的各個渠道流程。

最終從釣魚網站的后臺截獲了超過50000個金融客戶的賬號,去重后有超過19000受害用戶信息,賬號主要覆蓋工商銀行、建設銀行、農業銀行、儲蓄銀行、中國銀行以及其他城商行。保守估計受害金額達2億元,其中單個用戶最大余額超過一百萬。受騙人群主要集中在20-30歲的人群,地域分布以二、三線城市為主。

偽冒的釣魚站中又以工商銀行和中國移動充值居多,而通過對受騙人群性別統計,其中女性受騙率遠遠高于男性。在整個產業鏈條中,在后臺進行數據清洗(行話又稱“洗料”)的人獲利最多,遠遠高于產業鏈中實施偽基站釣魚的其他環節。

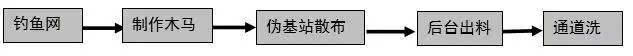

偽基站釣魚黑產簡單流程示意圖:

各個環節工作內容:

制作網站:有專人搶注類似于運營商,各大銀行機構的域名進行出售或自己用,有專業的人員進行仿站模仿類似于運營商、各個銀行的網站,然后購買美國或者香港免備案服務器進行搭建后制作過域名攔截程序。據了解市面上搭建一個完整的釣魚網站價格也就在1000元到1500元左右。

木馬制作:由程序開發人員進行開發后,以幾千元不等的價格將源碼賣給下級代理進行二次開發出售(根據各大殺毒庫的更新情況制作“免殺”)以每周2000元進行出售。

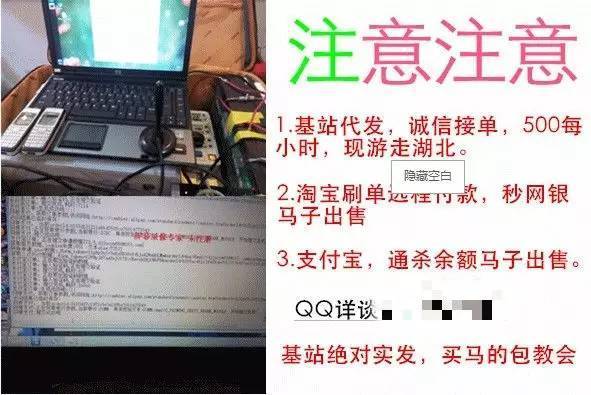

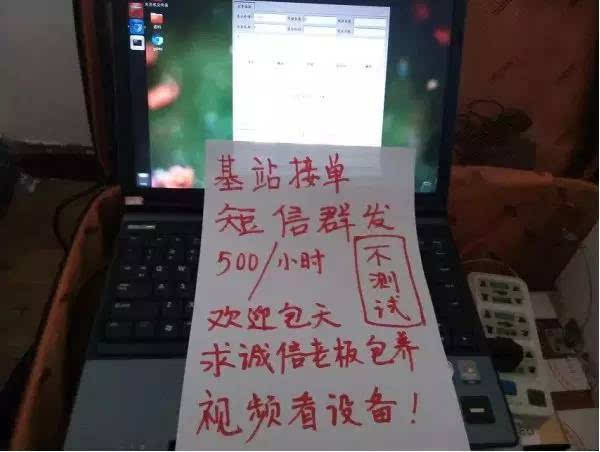

偽基站發送釣魚短信:這個一般為線下交易,,包吃包住包油錢以每小時500元左右為酬勞或以合作分成的方式,讓有偽基站設備的人帶著偽基站游走在繁華的街區進行大范圍的撒網(發送釣魚網站)。

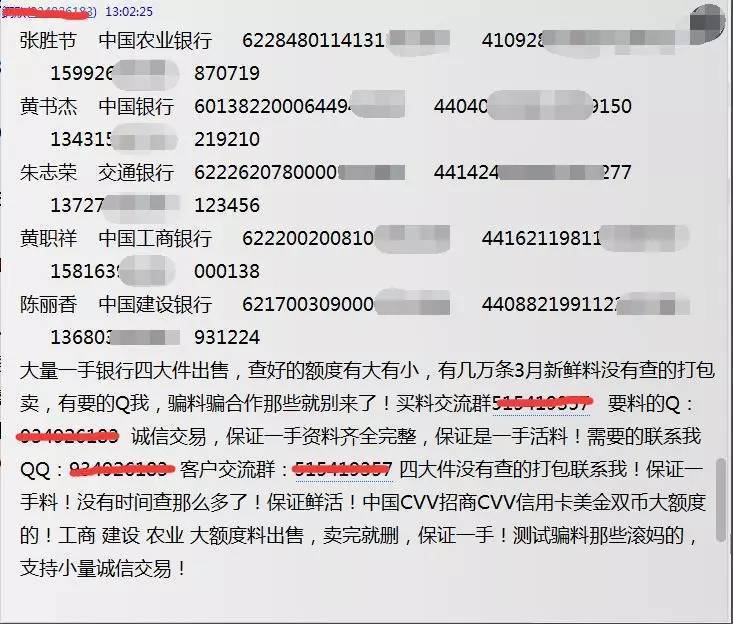

“出料”:將釣魚網站后臺收到的數據進行篩選整理(利用各個銀行的在線快捷支付功能情況查余額,看看是否可以直接消費進行轉賬或第三方支付進行消費),自己無法將余額消費的將會以余額的額度以不同的價格出售(大部分會打包起來以每條1元的價格進行多次叫賣)余額巨大的有時還會找人合作進行“洗料”。

“洗料”:通過多種方式將“料”進行變現,一般開通快捷支付充值水電、話費、游戲幣或者利用其他存在第三方支付轉賬接口和銀行快捷支付漏洞等,將“四大件”變成成現金后通過各種規避追查的手段與合伙人按比例(一般以料的額度按5:5 4:6 3:7這些比例)進行分賬,日均可以賺取10萬元以上。

在了解了各個環節的具體工作內容之后,我們再來具體看下這些“黑產”從業者是怎么樣一步一步進行釣魚的。

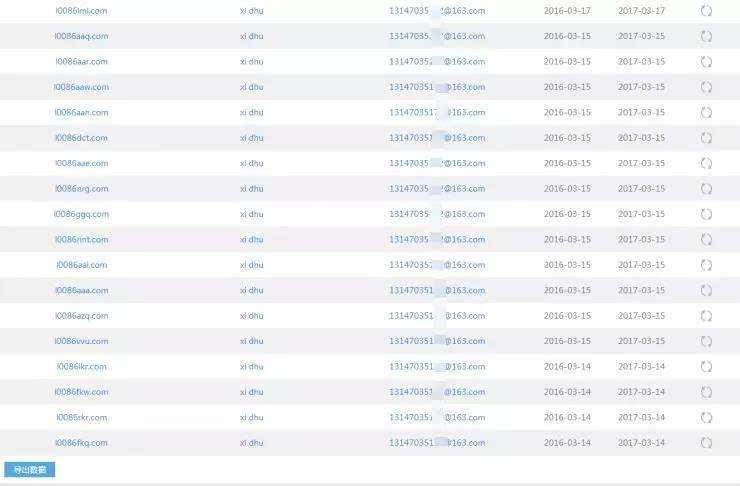

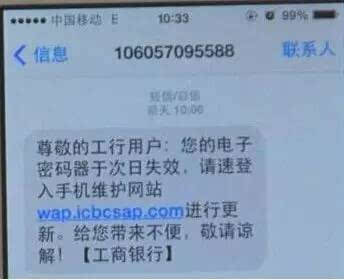

▌1、虛假域名

在我們的調查中他們會事先購買大量類似于運營商、銀行機構的域名。在這個完整的產業鏈里有一些就是出售這些域名的,由于安全廠商,以及公安的打擊,所以通常域名的存活周期也是非常的短,一般有效周期為1-7天,基本是打一槍換一個地方,需要使用到大量的域名。

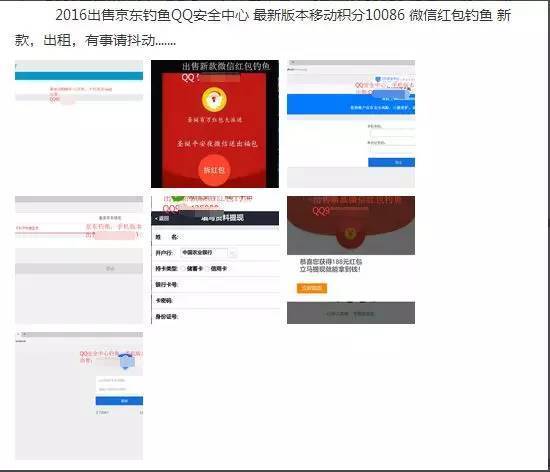

▌2、釣魚網站

接來下就是制作出售維護釣魚網站的。成本很低,固定的幾套源碼修改下直接就可以搭建起來。

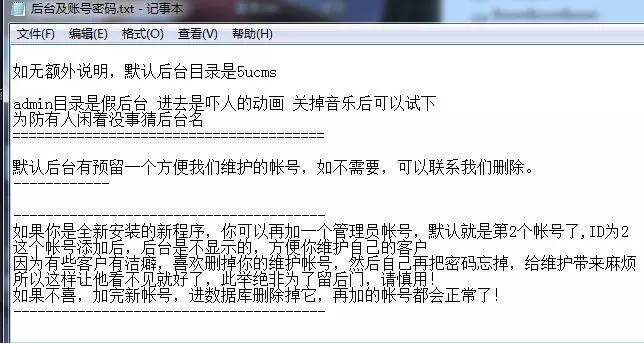

在我們反制下的許多釣魚站之后在源碼里發現一些有趣的東西——黑吃黑,在源碼的說明里面這樣寫著“默認后臺有預留一個方便我們維護的帳號,如不需要,可以聯系我們刪除。”然后下面那段文字就是教你怎么添加一個后門帳號(“方便維護”)。

▌3、短信攔截木馬

”從技術原理和實現上看并不復雜,大多通過注冊短信廣播(BroadcastReceiver)或者觀察模式(ContenetObserver)監控手機短信的收發過程,當然也出現一些功能更全面強大的遠控類手機木馬,短信攔截之中的一項功能。網上類似的短信攔截源碼也非常多,了解過安卓開發的都可以很快編寫出一個“短信攔截馬”,這也是“短信攔截馬”變種速度快、傳播泛濫的一個重要原因。

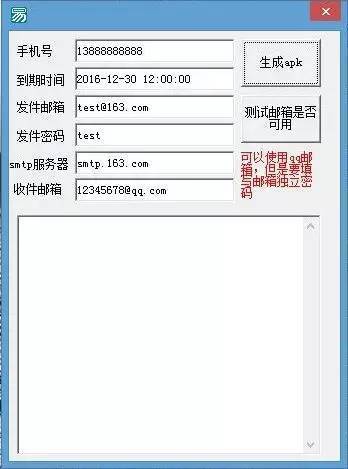

目前我們調查中遇到有兩種,一種由編譯好的軟件填入手機號、發件郵箱賬號密碼、收件郵箱、木馬到期時間即可自動生成一個帶有木馬病毒的手機APP。(成本小但是利益大,使用無限制,只要利用生成器就可以制作攔截馬,導致攔截馬泛濫。)

另一種相當于PC版中的遠程控制軟件一樣,由一個控制端也叫服務端(由“釣魚者”控制)和一個受控端也叫客戶端(受害人安裝的手機APP)組成,然后“釣魚者”就可以控制受害人的手機。

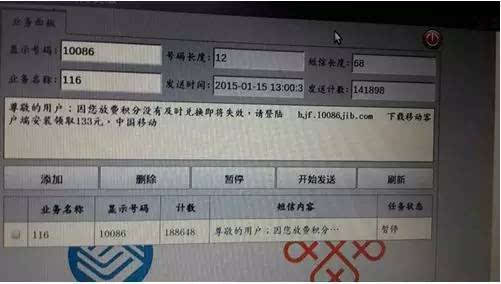

▌4、偽基站群發

域名、網站、木馬,都準備好了,他們會找偽基站把釣魚網站在繁華的街區散發出去。

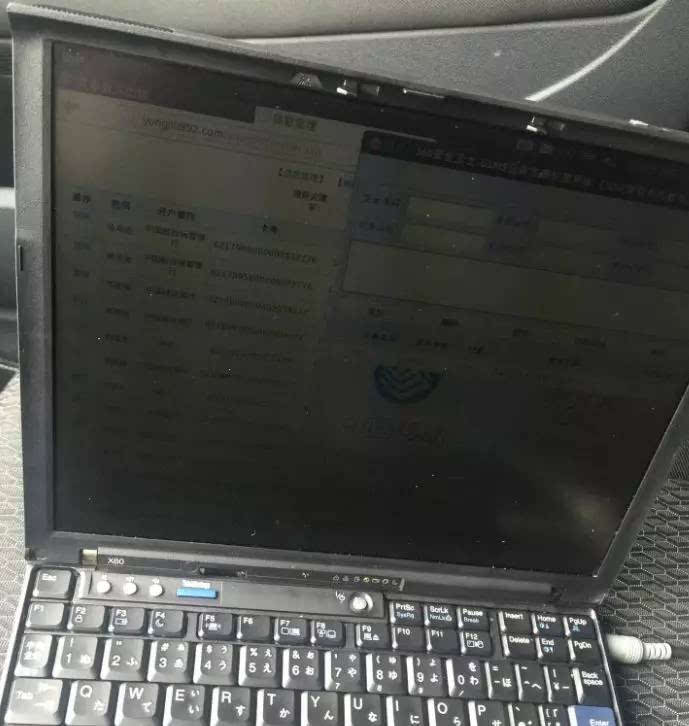

“偽基站”即假基站,設備一般由主機和筆記本電腦組成,通過短信群發器、短信發信機等相關設備能夠搜取以其為中心、一定半徑范圍內的手機卡信息,通過偽裝成運營商的基站,冒用他人手機號碼強行向用戶手機發送詐騙、廣告推銷等短信息。

通過對qq群搜索就會出現很多相關的偽基站販賣群:

當人們路過繁華的街區就會收到類似的釣魚短信:

▌5、“洗料”(盜刷)

釣魚者坐等受害者“上鉤”在這現在這個互聯網發達交易便捷的時代有了你手機的權限,和銀行卡賬戶密碼,即可通過快捷支付方式將你的錢財轉走。有些沒開通網銀的受害者的卡他們也會有辦法的。

釣魚者將獲取的姓名、證件號碼、銀行卡號、銀行密碼、手機號碼即被稱為“四大件”

在這些無法被快捷支付的“四大件”(料)

就會將受害者的個人信息進行叫賣,或者找洗料通道(由于國內各類混亂的支付渠道缺乏有效安全監管,導致黑產團伙一般是通過銀行、商戶或者第三方支付的各類快捷支付渠道將用戶卡內資金轉走,他們會購買游戲幣、彩票、話費充值、機票門票等多種多樣的洗料方法。有些信用卡CVV碼泄漏的用戶還發現通過境外消費渠道被劃走資金。有些被感染手機可能還會被訂閱一些惡意扣費服務或者使用手機話費支付購買游戲點卡后再進行銷贓)進行利益最大化。

以工商為例,只要可以用驗證碼與“四大件”完成得即可成為被變現的途徑。

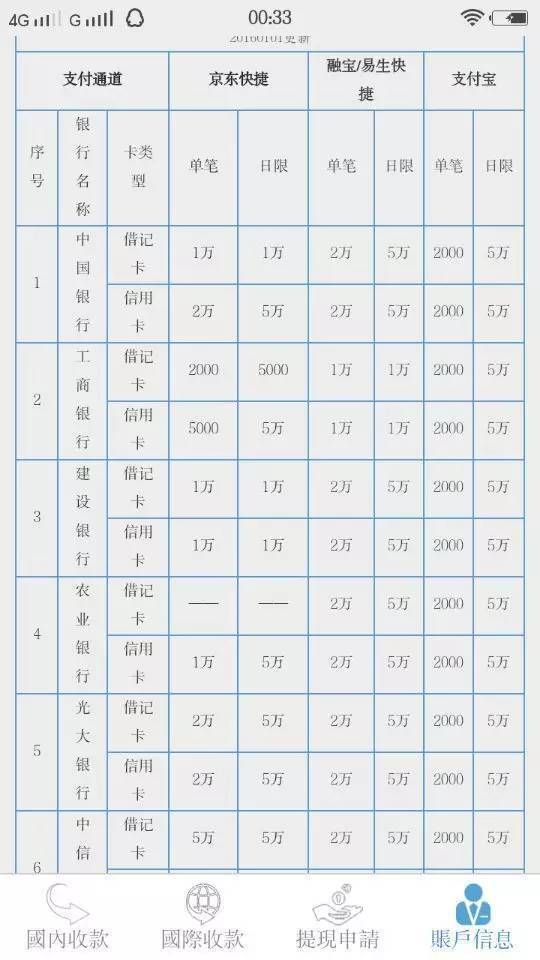

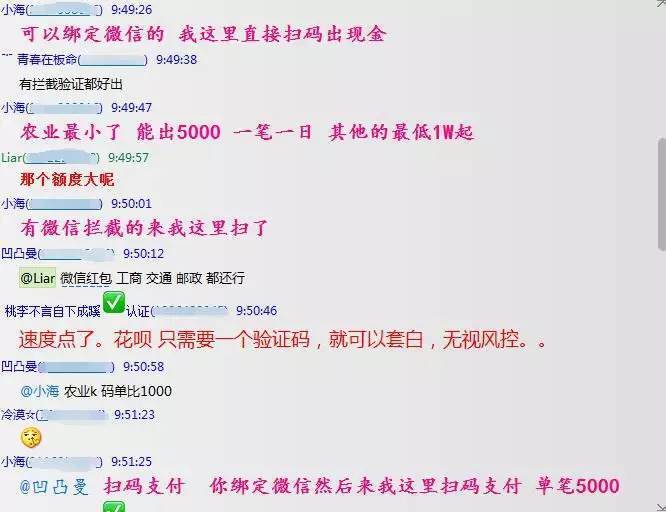

下面是某洗料群的討論哪個銀行好變現。

工商銀行服務條約,擁有手機短信權限和銀行卡號與密碼可利用下面這些業務。

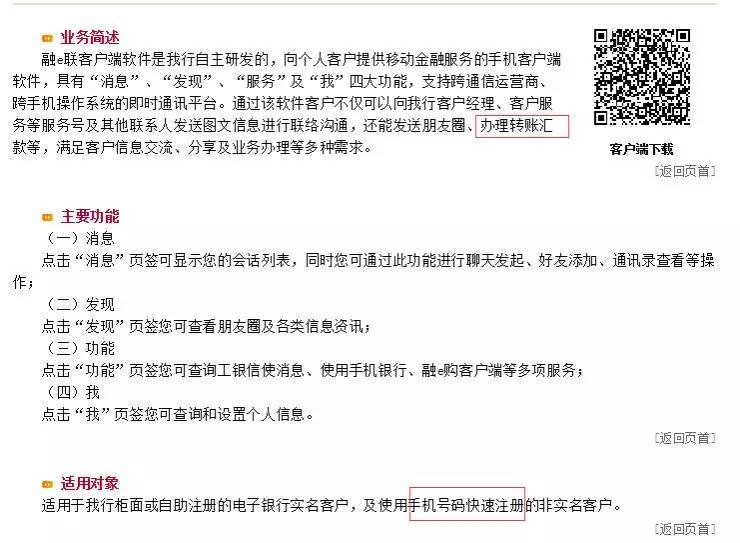

融e聯:

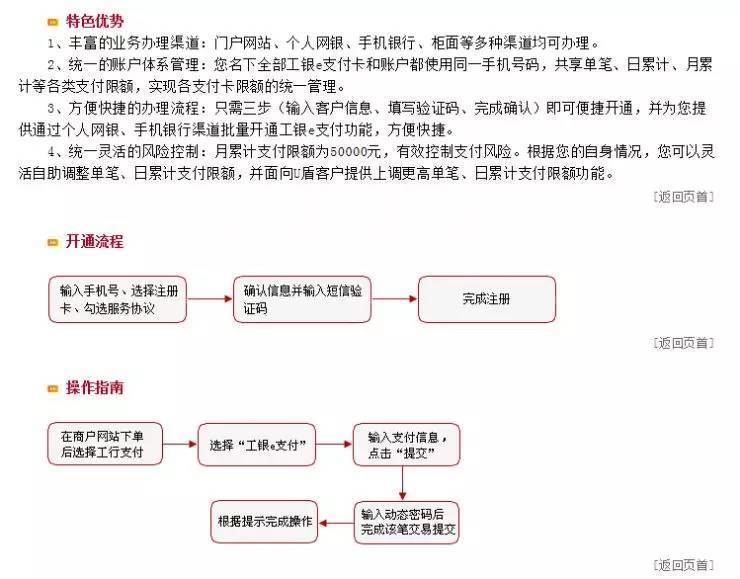

工行e支付功能:

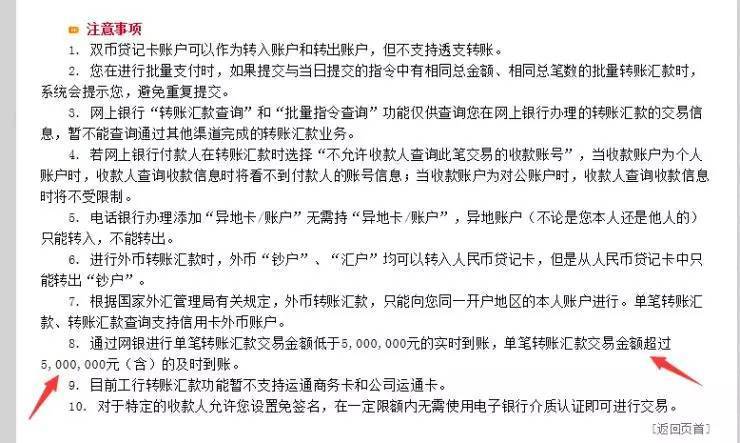

工行快捷支付注意事項:

以下是一些通道的限額,洗料者一般會先轉賬獲得現金,當通道內現金轉賬達到限額后就會用購買商品的方式再將余額消費掉。