(1.中國科學院信息工程研究所,北京 100093;2.中國科學院大學網絡空間安全學院,北京 100049)

0 引言

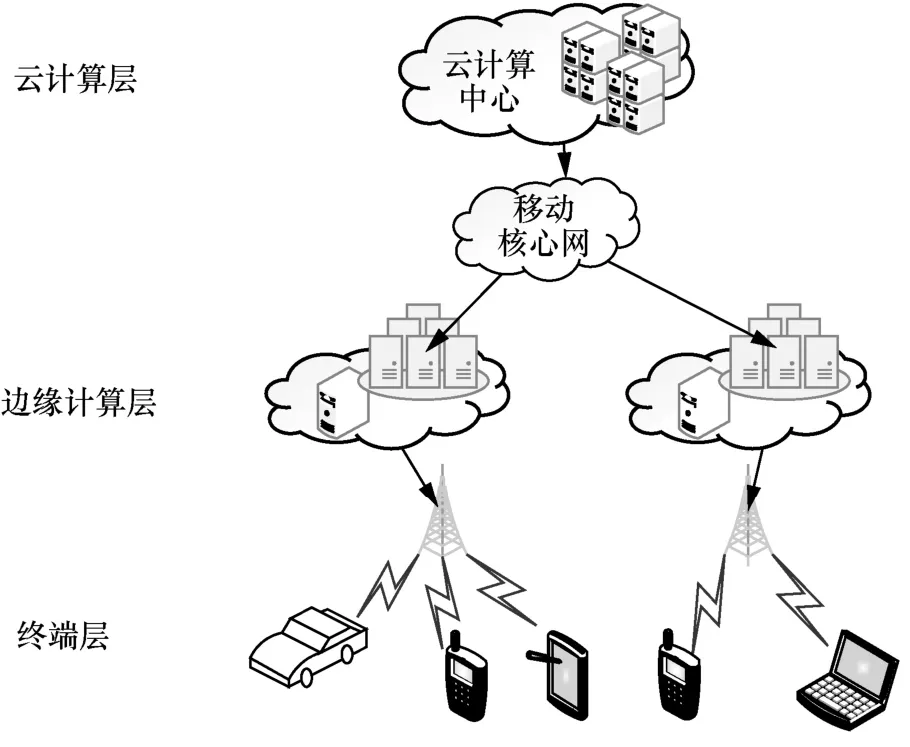

近年來,5G 移動網絡技術日漸成熟,網絡設備智能化程度不斷加深,網絡中用戶設備的數量和設備產生的數據量呈幾何式增長,以云計算[1]為核心的集中式服務模式逐漸難以滿足終端智能化和海量數據實時處理的需求,移動邊緣計算(MEC,mobile edge computing)[2]應運而生。其具有如圖1所示的基于“云-邊-端”的三層分布式體系架構[3]。其中,“端”指終端層,既是數據的消費者又是數據的生產者,包括傳感器、個人計算機、車輛等各類移動和固定的終端設備,負責與用戶直接交互或收集各類原始數據并報告給邊緣計算層。“邊”指邊緣計算層,位于靠近數據源頭的網絡邊緣,由眾多邊緣節點構成,負責接收、存儲和計算終端層上傳的數據并有選擇地交付給云計算層。“云”指云計算層,位于網絡的中心,是距離終端層最遠的一層,能夠為整個網絡提供更強的計算分析能力、更多的計算資源和全局分析服務。

圖1 MEC 基于“云-邊-端”的三層分布式體系架構

MEC 通過將計算與存儲資源遷移到網絡邊緣,使計算任務可以在靠近數據源頭的邊緣節點運行,有效地減小了數據的傳輸時延和帶寬,緩解了云計算中心的壓力,使實時性和時延敏感型應用得以更好地實現,但也帶來了新的安全挑戰。以拒絕服務(DoS,denial of service)攻擊為例,云計算中心的DoS 攻擊較集中,且一般的DoS 攻擊難以攻破。而在移動邊緣計算架構下,攻擊主要是針對分布式的邊緣節點進行的,由于其計算和存儲資源相對較少,當攻擊強度增大時,節點被攻陷的可能性極大。因此,與云計算中的攻擊相比,針對移動邊緣計算的攻擊可通過提高攻擊強度來獲得成功。

移動邊緣計算所面臨的安全問題與云計算大同小異,主要是結構上的差異。一方面,邊緣節點通常部署在距離終端用戶較近的網絡邊緣,地理分布廣泛且網絡環境復雜,容易遭到惡意攻擊者的攻擊威脅;另一方面,在移動邊緣計算環境下,由于設備結構、協議、服務提供商的不同,導致發生在邊緣節點上的攻擊過程難以被準確地檢測[4]。此外,傳統的入侵檢測系統通常很少考慮系統資源狀態的影響,可能出現系統響應攻擊的損失大于真實攻擊引起的損失的情況,無法適用于計算和存儲資源有限的邊緣節點。因此,需要引入一種新的入侵響應決策模型,使邊緣節點能夠有效地應對入侵者的入侵行為。

由于MEC 模式興起的時間不長,目前,MEC入侵檢測的研究不多,可分為基于邊緣智能和其他方法兩大類。基于邊緣智能的方法主要包括基于機器學習[5]和基于深度學習[6]2 種,其他方法則包括基于博弈論、基于生物免疫原理等方法。

在基于機器學習的入侵檢測方法研究中,主要采用隨機森林、XGBoost、高斯樸素貝葉斯、k 近鄰(KNN,k-nearest neighbor)等算法。Lee 等[7]考慮邊緣節點計算資源受限的缺點,提出在邊緣節點部署一種基于稀疏自編碼器和支持向量機的輕量級入侵檢測系統(IDS,intrusion detection system),實驗結果表明,該IDS 可以獲得98.22%的準確度。李忠成等[8]根據邊緣計算網絡開放、異構和資源受限的特點,設計通用的邊緣計算IDS,并提出一種基于改進的訓練樣本篩選-極限學習機(TSS-ELM)的邊緣計算入侵檢測算法。相較于其他算法,該算法具有更優的準確性、時間依賴性、穩健性和誤報率。基于機器學習的入侵檢測方法具有訓練和檢測時間短、所需內存等資源較少的優點,但可構造的特征有限、檢測率和準確率較低、缺乏可拓展性和穩健性。

在基于深度學習的入侵檢測方法研究中,主要采用卷積神經網絡(CNN)、循環神經網絡(RNN)、長短期記憶網絡(LSTM)等算法。由于深度學習算法的網絡結構復雜、參數眾多、訓練需要海量的數據以及大量的計算和內存資源,需要設計輕量級的深度學習算法或將傳統的深度學習算法進行輕量化才能應用于邊緣計算環境。Sudqi 等[9]提出一種基于多層感知機模型向量空間表示形式的輕量級IDS,以解決邊緣設備資源受限且容易遭受安全攻擊的問題,該方法相比于同類入侵檢測算法有更高的檢測率和更低的計算復雜度。Souza 等[10]提出了一種可以在網絡邊緣運行的入侵檢測架構,它采用基于深度神經網絡(DNN,deep neural network)和KNN 的混合二元分類方法將事件分類為攻擊和非攻擊2 種,可應用多種機器學習方法對分類為攻擊的事件進行檢測,實驗結果表明,該方法能夠在經典機器學習方法中實現較高的精確度,并在內存和處理成本方面具有較低的開銷。基于深度學習的入侵檢測方法可以獲得較高的檢測率,但訓練過程復雜、訓練速度較低且需要強大的計算資源。

在基于博弈論的入侵檢測方法研究中,研究目的不是求得對某種具體入侵行為的防御措施,而是尋求一種針對多種入侵行為的通用防御機制[11],以有效地對非法入侵者及入侵檢測系統之間的攻擊與檢測過程進行預測和分析[12]。An 等[13]將邊緣網絡中的攻擊防御視作動態博弈過程,運用基于微分博弈論的入侵檢測方法對邊緣網絡的入侵過程進行模擬,研究邊緣節點的最優入侵策略及對應的最優響應策略。苗莉[14]利用平均場博弈和隨機微分博弈等數學理論,在考慮邊緣節點資源有限特征和惡意節點的攻擊強度的基礎上,對邊緣計算環境下邊緣用戶數據、邊緣節點和邊緣網絡的安全防御等問題進行了研究。基于博弈論的入侵檢測方法采用不同的視角看待安全,即安全不是沒有威脅,而是攻擊系統比不攻擊系統更加昂貴。相較于單純對防御資源配置優化,它具有明顯的優勢:一是明確了模型中攻防雙方行為的影響,而簡單的優化公式只關注防御資源的優化,不考慮攻擊者;二是博弈論具有內在的多玩家屬性,不僅為防御算法的開發提供了基礎,而且可以用來預測攻擊者的行為[15]。

本文基于博弈論的入侵檢測方法提出一種基于靜態貝葉斯博弈的MEC 入侵響應決策模型。該模型可以對邊緣節點的網絡行為進行分析和預測,使MEC 系統在最小化節點資源消耗的前提下最大化抑制入侵者的入侵行為。本文的主要研究內容如下。

1) 將網絡攻防過程映射到博弈過程中,建立基于靜態貝葉斯博弈的MEC 入侵響應決策模型,并通過求解模型的貝葉斯納什均衡,確定攻防雙方的最優響應策略。

2) 針對MEC 實時性和可靠性要求高及邊緣節點的能量與計算、存儲、網絡等資源受限的特點,考慮多種因素對攻防雙方策略選取的影響,包括防御節點的資源、損失代價、防御成本,惡意節點的攻擊類型、攻擊成本以及防御系統的檢測率和漏報率等,針對不同的安全目標采取不同的防御措施,使MEC 系統在面臨外部攻擊時可以實現入侵損害與防御成本之間的平衡。

3) 設計模型算法并進行數值分析。實驗結果證明了模型的有效性,可以對攻擊者和防御者的策略選擇進行理性的預測,并抑制惡意節點的攻擊行為。

1 模型設計與形式化描述

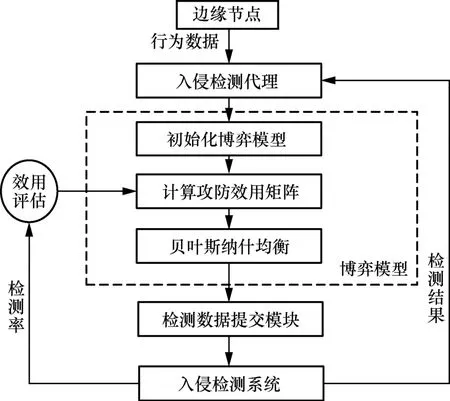

本文基于圖1 提出一種與傳統模式不同的入侵響應決策模型,如圖2 所示。在所有的邊緣節點中部署入侵檢測代理,主要負責收集監測數據,而入侵檢測這項耗費大量計算和能量資源的工作則由云計算中心完成。需要注意的是,不是所有監測到的行為數據都要提交到云計算中心,只有被入侵響應決策模型確定為采取檢測策略的邊緣節點上的入侵檢測代理才會被觸發并上傳數據。

圖2 入侵響應決策模型

邊緣節點上的入侵檢測代理在收集到監測數據后,面臨是否將監測數據提交至云計算中心并啟動入侵檢測系統的問題。一方面,入侵檢測代理只有提交監測數據才可能檢測到惡意攻擊者的攻擊威脅;另一方面,入侵檢測代理在提交監測數據時將消耗用于數據發送的能量和帶寬,同時泄露包含在監測數據中的隱私數據(如邊緣節點的位置信息等)。因此,需要建立MEC 入侵檢測系統的最優響應決策模型,以在考慮MEC 系統入侵檢測代理監測數據發送能耗和帶寬等資源及邊緣計算節點隱私保護因素的基礎上,最優化入侵檢測系統的響應決策。

1.1 模型設計

邊緣節點包括惡意節點與防御節點。惡意節點的目的是破壞MEC 網絡的安全,使邊緣節點徹底癱瘓,而防御節點可以利用入侵檢測系統對接收的信息進行檢測。惡意節點為了掩飾自己的攻擊行為也會給防御節點發送正常信息。防御節點對收到的信息進行檢測需要消耗一定的能量,由于邊緣節點的資源和能量有限,如果防御節點對收到的所有信息都進行檢測,則很快會因能量耗盡而無法工作。因此,防御節點在決定是否進行檢測時需要綜合考慮其付出的能耗代價及被攻擊的可能性,即惡意節點和防御節點的攻防行為其實就是一個博弈過程,攻防雙方會在分析博弈局勢的基礎上采取對自己最有利的策略。因此,本節用博弈論的方法對攻防雙方的策略進行分析。

定義1MEC 入侵響應決策模型。在考慮MEC入侵檢測代理監測數據發送能耗和邊緣節點隱私保護的基礎上,將MEC 入侵響應決策模型表示為一個五元組[16]G=(N,θ,P,S,U),其含義如下。

1)N={i,j}是博弈參與人的集合。其中,參與人i代表可能會對其他節點或設備發動攻擊的邊緣節點或終端設備,參與人j代表部署了入侵檢測代理的邊緣節點。

2)θ={θi,θj}是博弈參與人的類型空間。在博弈過程中,惡意節點i和防御節點j無法確定對方的策略收益,但可以將策略收益的不確定性轉換為類型的不確定性,并通過概率分布對對方的類型進行判斷。MEC 網絡中可能既存在正常類型的邊緣節點也存在惡意類型的邊緣節點,因此假設是邊緣節點i的類型空間,分為正常類型和惡意類型。惡意類型的邊緣節點i可能選擇不攻擊策略以混淆防御節點j的判斷,而其最終目的是選擇攻擊策略以破壞MEC網絡的安全,使邊緣節點徹底癱瘓;而正常類型的邊緣節點i不會發動攻擊,可用于感知信息、轉發數據等。是部署了入侵檢測代理的邊緣節點j的類型空間,可以選擇檢測策略將監測數據提交到云計算中心進行入侵檢測,也可能因為考慮資源消耗和隱私保護的需要選擇不檢測策略。由于惡意節點的偽裝以及無線信道噪聲的影響,入侵檢測系統在檢測前無法確定節點i的類型是正常還是惡意,而防御節點j是已知的。按博弈論的說法,其身份信息對入侵檢測系統的防御節點j而言屬于私有信息,而防御節點j的類型對參與人雙方而言是公共信息。

5) 效用函數U={ui,uj}是參與人在博弈時可以獲得的收益,由參與人類型和其選擇的策略決定。其中,ui表示節點i在策略集Si對應策略下進行博弈可得的收益,uj表示節點j在策略集Sj對應策略下進行博弈可得的收益。

在MEC 網絡中,節點i與節點j的效用函數與多方面的因素有關,如防御節點j的資源、損失代價、防御成本,惡意節點i的攻擊收益、攻擊成本以及入侵檢測系統的檢測率和誤測率等。表1 列出了參數及其含義,所有參數均為正值[17-19]。其中,防御節點j守護的資源的總價值為ω,它包括節點的能量、網絡帶寬、存儲和計算資源以及安全相關的因素。在假設不存在節點因自私而爭用網絡資源的情況下,MEC 入侵響應決策模型可以看作零和博弈,即惡意節點i發動攻擊成功后,防御節點j的損失與惡意節點i的收益相同,均為ω。此外,由于現有的入侵檢測技術無法完全準確地區分系統的正常行為和攻擊行為,導致不可避免地存在漏報和誤報現象,因此將存在漏報和誤報的概率定義為誤測率β。當節點i進行攻擊時,入侵檢測系統會以α的概率發出正確警報;當節點j沒有受到攻擊時,入侵檢測系統會以β的概率發出錯誤警報。

表1 參數及其含義

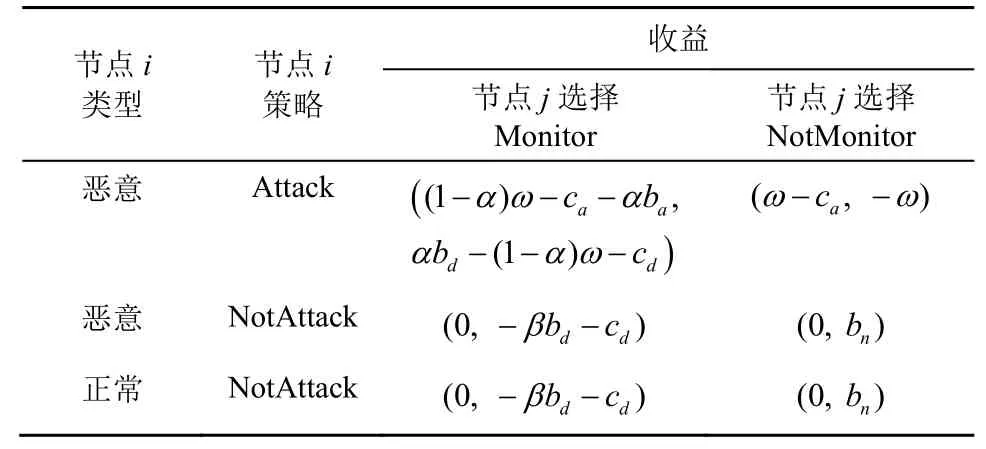

邊緣節點i和部署了入侵檢測代理的邊緣節點j在進行博弈時共有6 組策略。對于策略組合,惡意節點i對部署了入侵檢測代理的邊緣節點j發動攻擊,邊緣節點j將收集到的監測數據提交至云計算中心并由云計算中心進行入侵檢測。此時,防御節點j的收益等于檢測到攻擊時防御節點j的收益αbd減去防御攻擊的成本cd,還需減去未檢測到攻擊時防御節點的損失(1 -α)ω,因此防御節點j的收益為αbd-cd-(1 -α)ω;惡意節點i的收益等于攻擊未被檢測到時惡意節點的收益(1 -α)ω減去攻擊的成本ca,再減去攻擊被檢測到時惡意節點受到的懲罰αba,因此惡意節點i的收益為(1 -α)ω-ca-αba。對于策略組合,惡意節點i對部署了入侵檢測代理的邊緣節點j發動攻擊,邊緣節點j不提交監測數據啟動入侵檢測。此時,防御節點j的收益等于攻擊成功時防御節點j的損失,即-ω;惡意節點i的收益等于入侵成功的收益ω減去發動攻擊的成本ca,即ω-ca。對于策略組合和,雖然邊緣節點i是惡意節點,但均采取不攻擊的策略,所以2 種策略組合下惡意節點i的收益均為0。當防御節點j選擇將監測數據提交并啟動入侵檢測時,節點j的收益包括防御的成本和因誤測而導致的損失,即 -βbd-cd;當防御節點j不將監測數據提交時,節點j的收益等于邊緣節點進行正常網絡活動的收益bn。對于策略組合和,正常節點i只有不攻擊一個可選策略,因此節點i的攻擊收益總為0。當防御節點j選擇將監測數據提交并啟動入侵檢測時,其收益為-βbd-cd;當防御節點j不將監測數據提交時,其收益為bn。

邊緣節點i和部署了MEC 入侵檢測代理的防御節點j進行博弈的攻防效用矩陣如表2 所示。效用表示部分(*,*)中,逗號左邊代表節點i在相應攻防策略下的收益,逗號右邊代表防御節點j在相應攻防策略下的收益。

表2 攻防效用矩陣

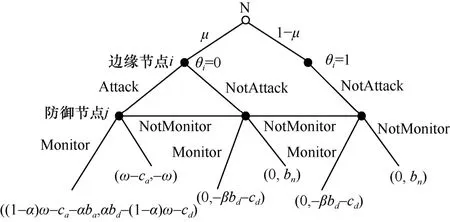

博弈過程中,防御節點j知道自己所屬的類型θj,但不知道節點i的類型θi。為了表現這種不確定性,使用Harsanyi 轉換引入一個虛擬的參與人——自然(N,Nature),由N 首先采取行動,決定邊緣節點i的類型[20-21]。節點i和節點j對N 的行動擁有一個共同信念:N 以概率μ(0≤μ≤ 1)確定節點i的類型為惡意類型,以概率1-μ確定節點i的類型為正常類型,接著節點i和節點j開始行動,節點i首先選擇是否采取攻擊策略,然后防御節點j選擇是否采取防御的策略。圖3 所示的貝葉斯博弈樹詳細地描述了這個過程。

圖3 貝葉斯博弈樹

1.2 貝葉斯納什均衡分析

1.1節給出的MEC 入侵響應決策模型屬于靜態貝葉斯博弈類型,對應的均衡概念稱為貝葉斯納什均衡,它是納什均衡概念在靜態貝葉斯博弈(又稱不完全信息靜態博弈)上的擴展,最大的特點是參與人可以在不確定其他參與人類型的情況下得出博弈的最優策略。

MEC 入侵響應決策模型中,惡意節點i與防御節點j的類型有限,且每種類型下攻防雙方的行動組合也是有限的,即此博弈模型是一種有限的策略博弈。因此,根據納什均衡的存在性定理[22],在每個有限的策略博弈至少存在一個純策略或混合策略納什均衡。由于純策略可以看作混合策略的特殊情況,則MEC 入侵響應決策模型必然存在一個混合策略的貝葉斯納什均衡。由混合策略貝葉斯納什均衡的定義可知,在納什均衡狀態下存在一組混合策略或策略組合,相比其他策略,攻防雙方的收益最大。在不清楚對方策略的情況下,攻防雙方都傾向于選擇這一組策略或策略組合,以使己方的收益最大,即通過對混合策略貝葉斯納什均衡進行求解一定能夠得到最優入侵響應策略。下面對1.1 節給出的靜態貝葉斯博弈模型的貝葉斯納什均衡進行求解。

下面,求解MEC 入侵響應決策模型的混合策略貝葉斯納什均衡。假設惡意類型的節點i以概率p選擇攻擊策略,以概率1-p選擇不攻擊策略,防御節點j以概率q選擇檢測策略,以概率1-q選擇不檢測策略,且滿足0 ≤p,q≤1 。防御節點j選擇檢測策略的期望效用為

2 算法步驟

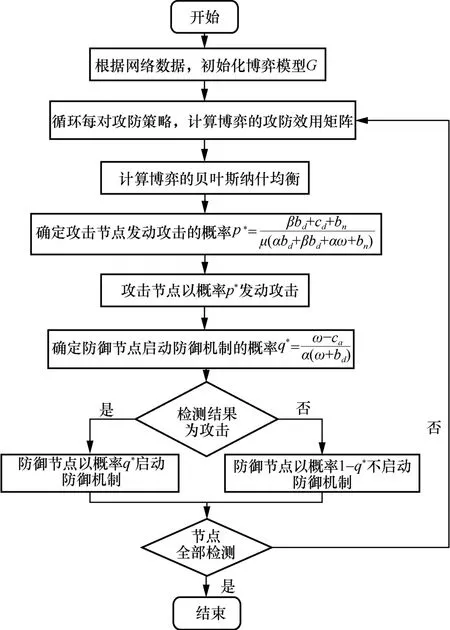

在運用1.2 節得到的結果時,首先依據1.1 節設置移動邊緣計算入侵響應決策模型的博弈參數,然后依據表2 初始化博弈模型的攻防效用矩陣,一旦部署在邊緣節點上的入侵檢測代理監測到其他節點發出的行為數據后,就依據表3 計算最優的響應策略,根據響應策略決定是否將監測數據發送到云計算中心并采取入侵檢測,實現最大化抑制入侵節點的入侵行為。具體算法如算法1所示。

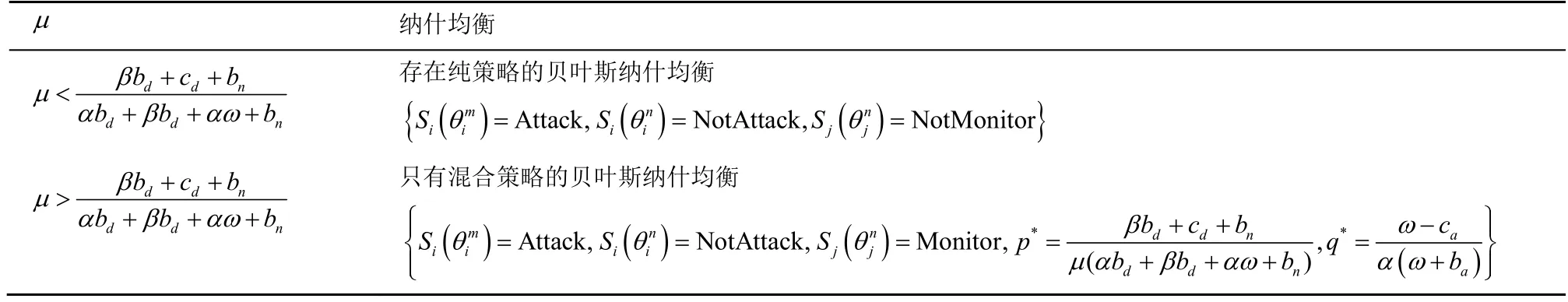

表3 入侵響應決策博弈的貝葉斯納什均衡

算法1最優響應策略求解算法

輸入靜態貝葉斯博弈模型

輸出防御節點的最優響應策略

1) 根據網絡收集的數據,初始化博弈模型G=(N,P,S,U);

2) 循環每對攻防策略,計算攻防效用矩陣;

3) 求解納什均衡,計算貝葉斯納什均衡;

5) 惡意節點以概率p*選擇攻擊策略,以概率1-p*選擇非攻擊策略;

7) 對入侵檢測系統的檢測結果進行判斷,若判斷結果是攻擊,則防御節點以q*的概率啟動防御機制,否則防御節點以1-q*的概率不啟動防御機制;

8) 判斷是否已檢測網絡中的全部節點,若是則結束博弈,否則返回步驟2)。

最優防御策略選取算法流程如圖4 所示。

圖4 最優防御策略選取算法流程

算法1 的復雜度取決于貝葉斯均衡的求解和攻防策略的規模。時間復雜度是由調用的攻防策略決定的,即調用納什均衡的次數。由于納什均衡算法的時間復雜度是多項式級別的[23],即在策略規模為常數的模型中時間復雜度是多項式級別,滿足移動邊緣計算網絡對實時性的要求。一次納什均衡操作涉及確定攻擊策略的概率以及選擇攻擊策略。設|A|為參與人邊緣節點i空間的大小,|B|為參與人防御節點j空間的大小,則防御節點j要遍歷邊緣節點i空間|A|2次。全部節點需要進行n次檢測才能得到最終的結果,因此整個算法的時間復雜度為O(n|A|2|B|)。

存儲空間消耗主要集中在策略防御成本和均衡求解中間值的存儲上,符合移動邊緣計算節點資源受限的特點。防御節點選擇防御策略的成本為cd,類型空間包含惡意節點和正常節點兩類,所有節點空間要遍歷|AB|2次,則每個貝葉斯納什均衡的空間消耗為O(cd|AB|2)。全部節點需要進行n次檢測才能得到最終的結果,因此整個算法的空間復雜度為O(ncd|AB|2)。

3 數值分析

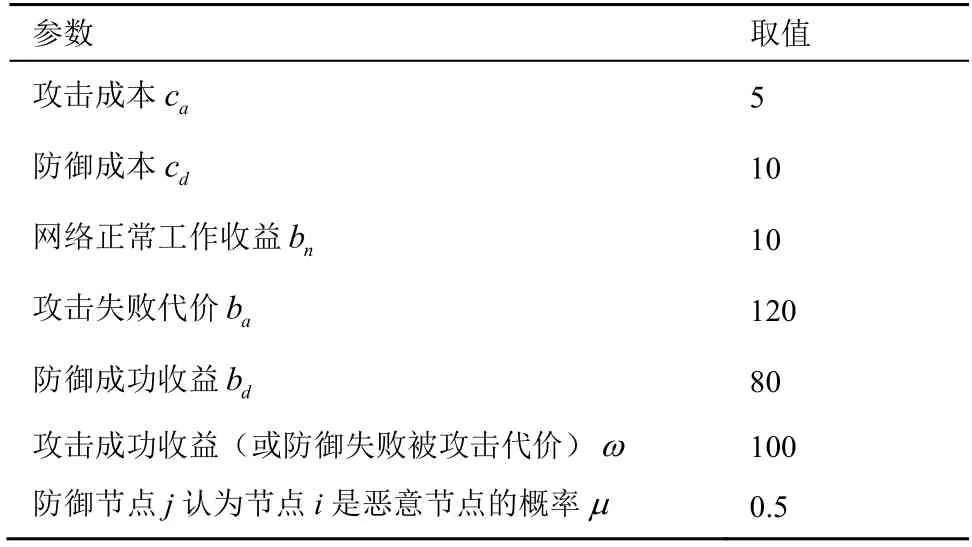

采用數值分析的方法計算基于靜態貝葉斯博弈模型的最優響應策略,分析入侵檢測系統的檢測率、誤報率、檢測次數、惡意節點的攻擊成本與攻擊收益的比值和防御節點的防御代價與不防御損失的比值對惡意節點選擇攻擊策略的概率和防御節點選擇防御策略的概率的影響。考慮移動邊緣計算的實際情況,攻防雙方效用參數及取值如表4 所示。雖然這些參數設置了選定的值,但合理改變這些參數值也能得到類似的實驗結果變化趨勢。

表4 攻防雙方效用參數及取值

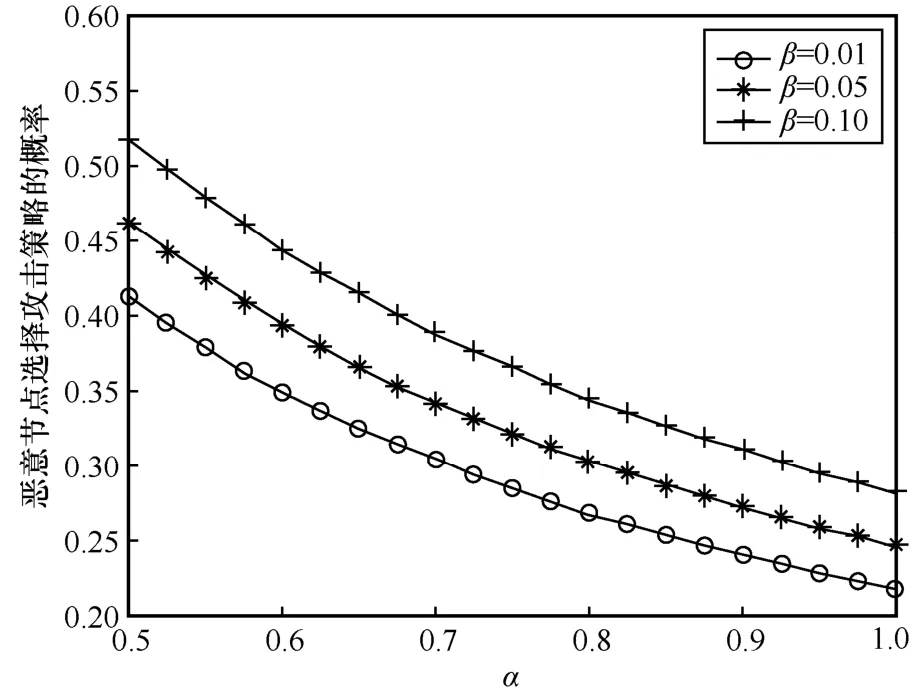

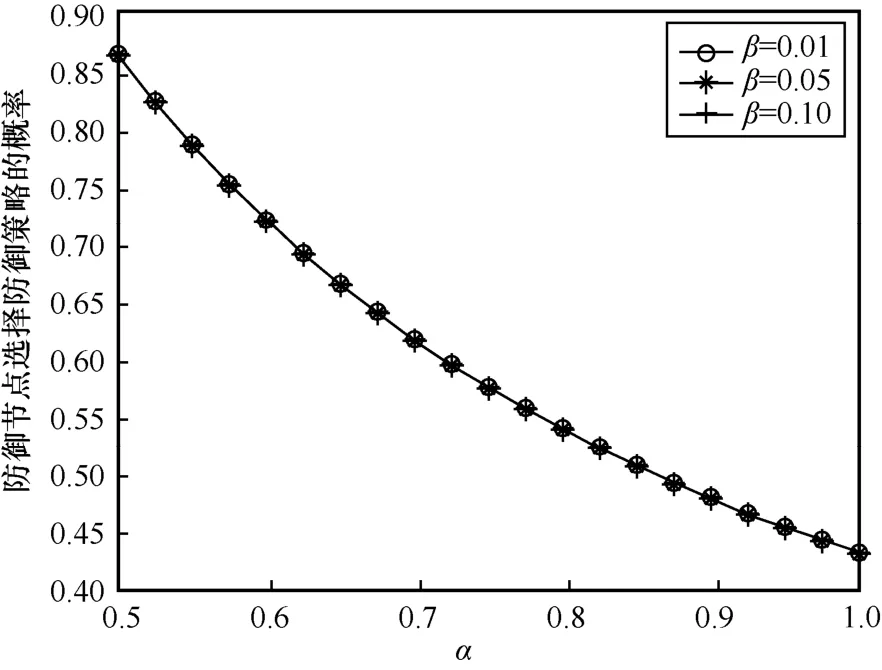

圖5 和圖6 分別展示了入侵檢測系統的檢測率α對惡意節點和防御節點策略選擇的影響。從圖5 和圖6 可以看出,隨著α的增大,惡意節點i選擇攻擊策略的概率變小且與β的取值有關,防御節點j選擇防御策略的概率也變小且與β的值無關。這是因為當入侵檢測系統的檢測率α增大時,惡意節點的攻擊行為被系統檢測出的概率會變大,而被檢測出攻擊行為的節點損失勢必增大,因此惡意節點選擇攻擊策略的概率會降低,進而導致防御節點的檢測率變低。如果防御節點繼續保持當前的檢測率和檢測能耗不變,則防御節點的整體收益就會降低,因此防御節點也會降低檢測率。

圖5 α 對惡意節點選擇攻擊策略的影響

圖6 α 對防御節點選擇防御策略的影響

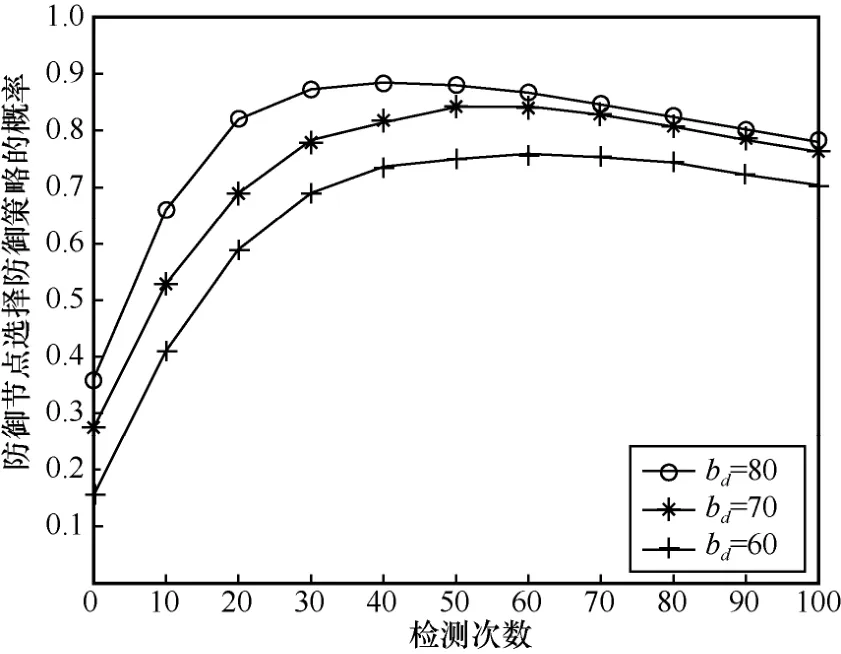

由圖5 和圖6 所示的概率變化可知,如果期望保持當前的概率不變,同時避免過高的檢測次數導致整體的收益降低,也可以通過減少檢測的次數,以達到高效檢測的目的,進而節省邊緣節點的能量。圖7 展示了保持防御成功收益不變的情況下,檢測次數對防御節點選擇防御策略的影響。從圖7 可以看出,防御節點j選擇防御策略的概率隨著bd值的增大而增大,防御成功收益對節點選擇防御策略具有正向的刺激作用。同時,隨著檢測次數的增大,防御節點選擇防御策略的概率不會持續增加,而是會在增加到某一個值之后趨于平穩。如果想在保持當前的防御成功收益的同時節省邊緣節點的能量,那么檢測次數就不能過高,否則防御節點也會降低選擇防御策略的概率。

圖7 檢測次數對防御節點選擇防御策略的影響

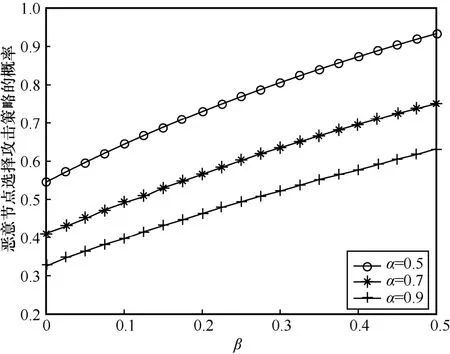

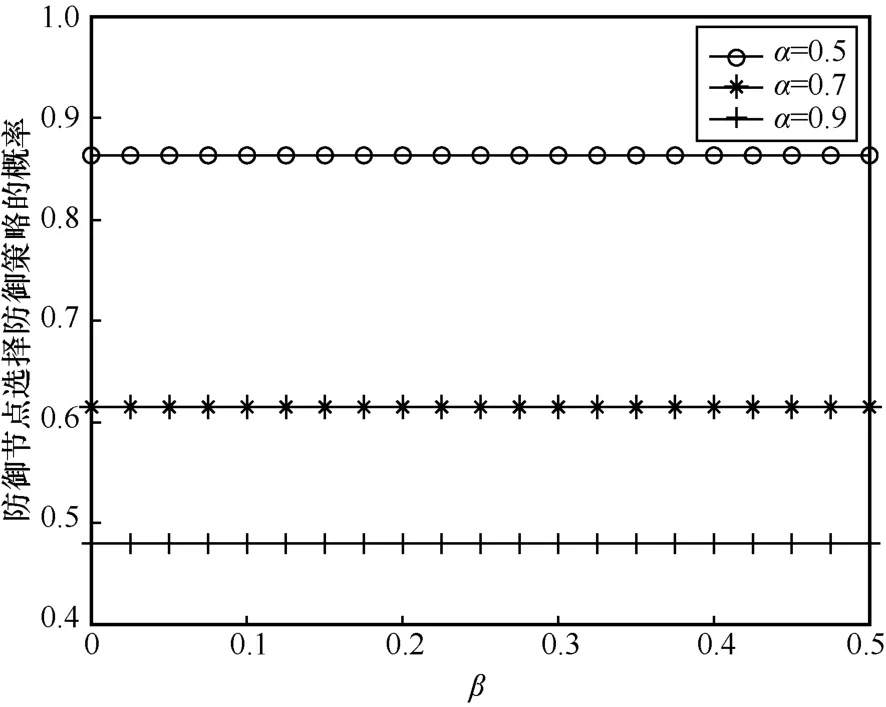

圖8 和圖9 分別展示了入侵檢測系統的誤測率β對惡意節點和防御節點策略選擇的影響。不難看出,入侵檢測系統誤測率β越大,惡意節點i選擇攻擊策略的概率越大,而防御節點選擇防御策略的概率不隨β值的變化而變化。這是因為當入侵檢測系統的誤測率β增大時,防御節點被攻擊的損失增大,因此防御節點會增大選擇防御策略的概率。而防御節點選擇防御策略的概率增加時,勢必會使惡意節點的攻擊成功率降低,如果惡意節點繼續保持選擇攻擊策略的概率不變(攻擊能耗不變),那么惡意節點的整體收益就會降低,因此惡意節點會降低選擇攻擊策略的概率。

圖8 β 對惡意節點選擇攻擊策略的影響

圖9 β 對防御節點選擇防御策略的影響

由此可知,入侵檢測系統的檢測精度越高(即檢測率α越大、誤測率β越小),惡意節點采取攻擊策略的可能性越低。因此,網絡防御者可以通過提升入侵檢測系統的檢測精度來減少攻擊事件的發生,從而節約防御攻擊的成本。

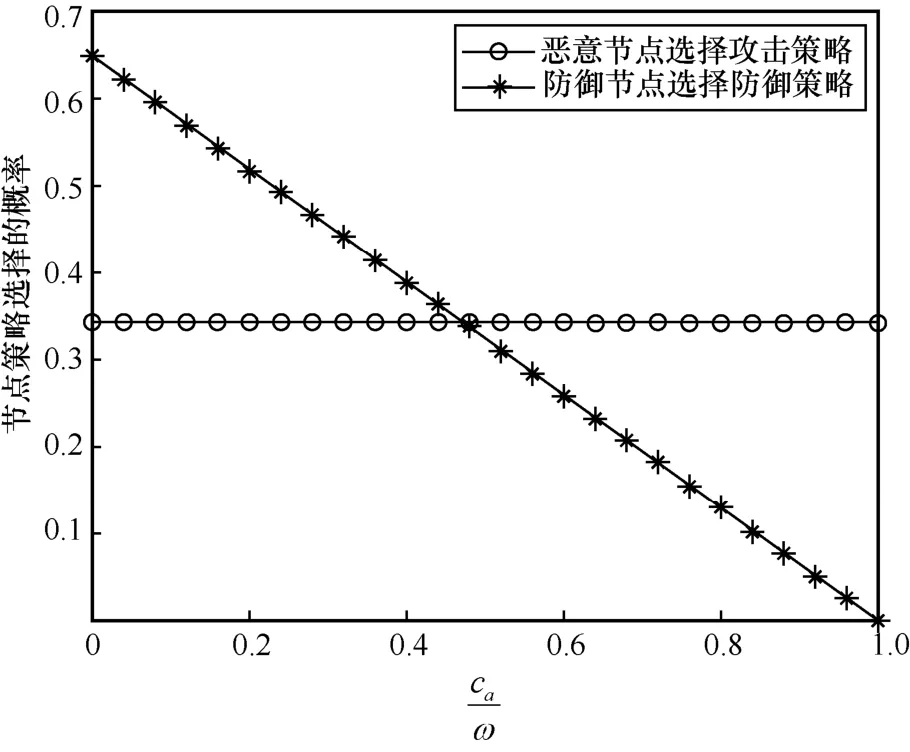

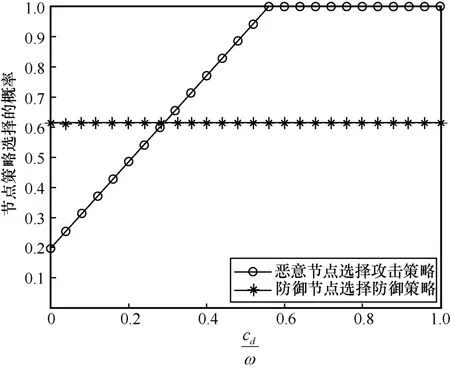

邊緣節點資源受限使惡意節點可以通過增大攻擊強度入侵邊緣節點。惡意節點的攻擊強度與節點的攻擊成本和攻擊收益有關。同等條件下節點的攻擊強度越大,發動攻擊的成本越高,在防御節點未檢測到攻擊時的收益也越多,同時防御節點防御攻擊的成本增加,未能有效防御攻擊時的系統損耗增高。圖10 和圖11 分別展示了α=0.7、β=0.05條件下惡意節點的攻擊成本與攻擊成功收益的比值和防御節點的防御成本與防御失敗代價的比值對惡意節點和防御節點策略選擇的影響。如果攻擊成功收益大于攻擊成本或防御成功收益大于防御成本,依據博弈參與者“唯利是圖”的特性,攻擊者沒有攻擊的動機,防御者也沒有防御的理由,因此。當時,隨著的不斷增大,攻擊成本與攻擊成功收益之間的差距越來越小,導致惡意節點發動攻擊的概率越來越小,因此防御節點選擇防御策略的概率越來越小,而惡意節點選擇攻擊策略的概率不隨值的變化而變化。當時,隨著的增大,防御成本越來越大,導致惡意節點選擇攻擊策略的概率變大,直至惡意節點選擇攻擊策略的概率達到1,隨后不再增加,而防御節點選擇防御策略的概率不變。這是因為在基于靜態貝葉斯博弈的最優防御策略選擇模型中,攻擊者和防御者的選擇依賴于對方而非自身的情況。因此,攻擊者和防御者可以根據對方的情況,做出最理性的選擇。

圖10 對惡意節點和防御節點策略選擇的影響

圖11 對惡意節點和防御節點策略選擇的影響

總結實驗結果變化趨勢可知,各種因素中對移動邊緣計算入侵檢測代理響應決策影響最大的是檢測率α,其次是和檢測次數,最后是誤測率β和。這與入侵響應決策的實際情況一致,當入侵檢測系統的檢測精度增大時,惡意節點選擇攻擊策略的概率降低,從而節約防御攻擊的成本。另外,模型不僅能對惡意節點選擇攻擊策略以及防御節點選擇防御策略的概率進行預測,還能在入侵檢測系統檢測精度不高的情況下,直接根據檢測結果進行決策,并減少不必要的資源消耗。這對實際系統研發具有指導意義。

將本文所提基于靜態貝葉斯博弈模型的最優響應策略與常用的入侵檢測算法進行比較,應用效果對比如表5 所示。從表5 可以看出,本文基于靜態貝葉斯博弈的MEC 入侵響應決策模型能在入侵檢測系統中獲得較高的檢測率及較低的誤報率和漏報率,優于具有最快檢測時間的樸素貝葉斯算法,整體表現優于隨機森林算法,檢測時間明顯低于DNN 算法。同時,在時間成本、內存和處理成本方面相對具有更低的開銷,在實時性上強于機器學習和深度學習算法,模型運算過程相對簡單、節省有限的計算資源,更適用于計算和存儲資源有限的邊緣節點。

表5 入侵檢測算法應用效果對比

基于本文的研究成果,可以制定以下措施來降低惡意節點發動攻擊的概率,從根源上保障MEC網絡的安全。1) 加大對發動攻擊行為的惡意節點的懲罰,促使防御節點積極地應對惡意節點的攻擊,提高檢測率;2) 通過優化入侵檢測算法來降低防御節點的檢測能耗,從而降低惡意節點發動攻擊的概率;3) 適當減小邊緣節點的通信半徑,這一方面可以降低通信范圍內惡意節點的數量,另一方面也可以節約邊緣節點的能耗,延長其使用壽命。

4 結束語

本文提出了一種適用于移動邊緣計算環境的入侵響應決策模型。模型通過深入研究邊緣節點和攻擊者之間的交互行為,并結合邊緣節點地理分布廣泛、網絡環境復雜、資源受限等特點,建立了基于靜態貝葉斯博弈的入侵響應決策模型,模擬攻防雙方在單次博弈中的行為選擇,預測出博弈過程中攻擊者選擇攻擊行為和防御者選擇防御行為的概率。模型綜合考慮系統的資源狀態、入侵響應的成本以及入侵檢測系統的檢測率、誤報率和漏報率等因素對防御策略選取的影響,使移動邊緣計算系統在面臨外部入侵時遭受的損失最低,且對整個網絡的時延影響較小,滿足移動邊緣計算網絡對實時性和可靠性的要求。仿真結果表明,該模型為防御者產生了更節能的防御策略,同時提高了系統的整體檢測能力。